سلسلة شرح شهادة من شهادات CCNP Security الجديدة رقم الامتحان 300-715

Cisco Identity Service Engine ISE

درس رقم 1

يغطي هذا المقرر الدراسي محتوى برنامج Cisco Identity Service Engine (ISE) نسخة 2.4

يمكنك أن تتعلم:

· حالات استخدام Cisco ISE

· ميزات مصادقة (Authentication )وتخويل (Authorization ) لنظام ال Cisco ISE

· إنشاء وتنفيذ سياسات Cisco ISE

· عمل Profiling للأجهزة الطرفية Endpoints لاستخدامها في السياسات

· استخدام Cisco ISE من أجل إعداد وتنفيذ BYOD

· فهم معايير الامتثال ( Compliance ) للأجهزة الطرفية

بمجرد الانتهاء من هذه الدورة ، سوف تعرف كيفية إعداد Cisco ISE وتثبيته وتكوينه.

استخدام Cisco ISE كمحرك لسياسة الوصول إلى الشبكة Cisco Identity Service Engine for Network Access Control

يناقش هذا الموضوع Identity Service Engine Cisco (ISE) كمحرك لسياسة الشبكة وكيف يمكنه مساعدتك في تحديات أمن تكنولوجيا المعلومات.

عند الانتهاء من هذا الدرس ، ستتمكن من وصف المكونات الأساسية للوصول الآمن. ستتمكن أيضًا من وصف خدمات ومزايا هوية Identity Cisco ، وتحديات الأمان ، ووظائف خدمات هوية Cisco

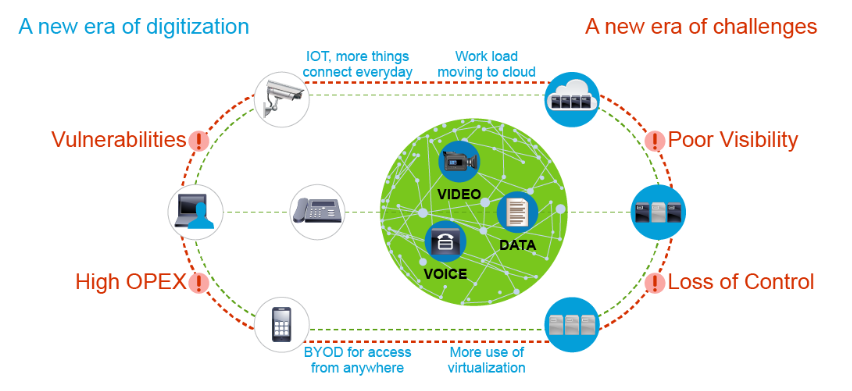

التطور الرقمي يجلب تحديات أمنية جديدة

مع تغير مشهد تكنولوجيا المعلومات في الشركات ، تواجه المؤسسات تحديات جديدة لأمن تكنولوجيا المعلومات. تتضمن هذه التغييرات انتشار أجهزة إنترنت الأشياء (IoT) ، وحركة عبء العمل إلى السحابة ، جنبًا إلى جنب مع الاستخدام المتزايد للخدمات الافتراضية. أيضًا ، يريد الموظفون استخدام خدمات إحضار جهازك الخاص (BYOD)، والوصول إلى موارد الشركة في أي وقت وفي أي مكان.

كل هذه الاتجاهات لديها القدرة على زيادة خفة الحركة والربحية للمؤسسة ، ولكنها تجلب معها مجموعة جديدة من التحديات. تتضمن هذه التحديات انخفاض مستوى معرفتك لمن يرتبط بشبكتك ، واستخدام الأجهزة ، ومن أين يتم استخدامها. وإذا لم تتمكن من رؤية الأجهزة ، فلا يمكنك التحكم فيها مما قد يزيد من ضعف الشبكة. أي محاولة لتخفيف هذه المشكلات يدويًا تزيد من التكاليف التشغيلية (OPEX) لتوفير موارد تكنولوجيا المعلومات.

كيف يمكن للمنظمات التخفيف من هذه القضايا بطريقة منظمة وفعالة من حيث التكلفة؟ ما الذي يحتاجونه للقيام بذلك؟

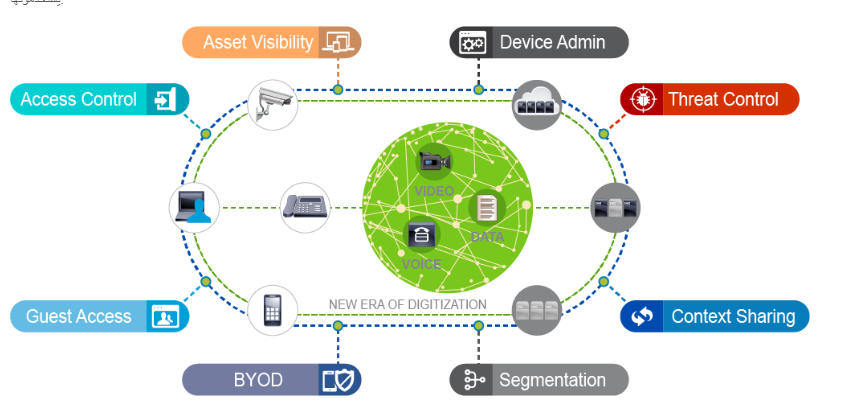

الرؤية والتحكم في الوصول Visibility and Access Control

تتطلب المؤسسات رؤية الأصول. يجب أن يكون موظفو تكنولوجيا المعلومات قادرين على رؤية من هم متصلون بسهولة ، وكيفية اتصالهم ، وما هي أجهزة نقطة النهاية التي يستخدمونها.

يعمل على تحسين إمكانات التحكم في الوصول — القدرة على تطبيق مستويات الوصول المناسبة للمستخدمين ونقاط النهاية ، استنادًا إلى من هم ، وكيفية الاتصال بما في ذلك وصول موظفي الشركة ونقطة النهاية ، بالإضافة إلى وصول الضيوف الخارجيين ووصول BYOD ، وتقسيم الموارد بشكل مناسب.

يجب أن يكون لدى موظفي تكنولوجيا المعلومات الموارد المناسبة للتحكم بسهولة في الشبكة واحتواء التهديدات. يمكن أن تأتي هذه التهديدات من ال Endpoints باستخدام أنظمة تشغيل قديمة أو لم يتم إصلاحها ، أو بدون برامج حماية محدثة كافية من الفيروسات.

يجب أن تكون المؤسسات قادرة أيضًا على التحكم في الوصول إلى أجهزة الشبكة نفسها - أجهزة Routers و ال Switches وجدران الحماية Firewalls والأجهزة الأخرى التي تشكل البنية التحتية للشبكة.

أيضًا ، يمكن أن يستفيد موظفو تكنولوجيا المعلومات في كثير من الأحيان من مشاركة مختلف معلومات الأمان وسياق المستخدم ، بين خدمات الشبكة المختلفة ، حتى من البائعين المختلفين.

You must be logged in to post a comment.