نظرة عامة على Deployment Cisco ISE

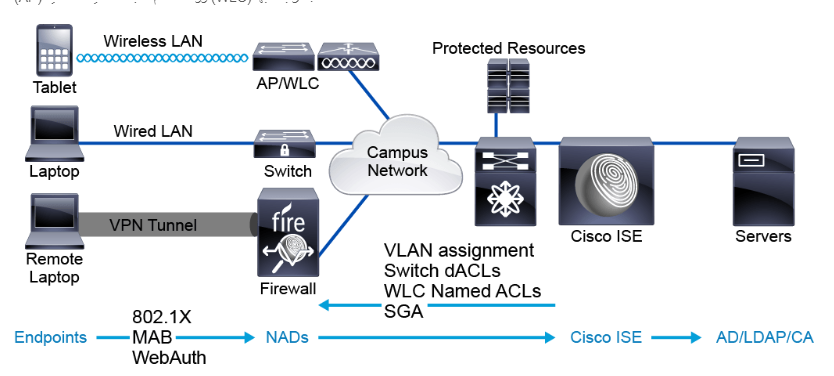

يوفر الشكل نظرة عامة عالية المستوى على Deployment Cisco ISE النموذجي. تتصل الأجهزة الطرفية المختلفة بـ Network Access Devices NAD ، مثل Switch Ethernet أو جدار الحماية Firewall أو نقطة الوصول اللاسلكية Access Point (AP) ووحدة تحكم الشبكة المحلية اللاسلكية (WLC) Wireless Controller المرتبطة بها.

NAD هو الجهاز الذي يتصل به المستخدمون للوصول إلى الشبكة. لذا فهي نقطة أساسية لتطبيق السياسات للحل الأمني. بالنسبة للمصادقة Authentication المستندة إلى RADIUS ، يعمل Cisco ISE غالبًا كخادم RADIUS ، وتعمل NADs ك Clients ل Radius

لإكمال هذا الاتصال والوصول ، يمكنك تكوين طريقة التفويض Authorize . غالبًا ما يقوم المستخدمون من الشركات بالمصادقة ( Authentication ) عبر بروتوكول IEEE 802.1X ، بينما يقوم المستخدمون الضيوف عادةً بالمصادقة باستخدام WebAuth قد لا تدعم الأجهزة المتخصصة مثل الطابعات أو الماسحات الضوئية المحمولة طرق المصادقة هذه. قد تستخدم هذه الأجهزة تجاوز مصادقة MAC ( MAC Authentication Bypass ).

يتم التحكم في جميع طلبات المصادقة هذه مركزيًا بواسطة Cisco ISE ، والتي قد تقوم بمصادقة هذه الطلبات محليًا أو استخدام خدمات ال Backend services . تتضمن هذه الخدمة إما Microsoft Active Directory أو نظام اسم المستخدم وكلمة المرور المستند إلى LDAP . وقد تتضمن أيضًا نوعًا من خدمة الشهادات الأمنية ( Certificate Authority ).

يصادق Cisco ISE على طلبات المصادقة أو يرفضها حسب الاقتضاء. في حالة مصادقة طلب ، يرسل Cisco ISE المعلومات مرة أخرى إلى NADs للتحكم في مستويات الوصول لذلك المستخدم. على سبيل المثال ، يمكن لـ Cisco ISE إخبار Switch أو WLC بتعيين حركة مرور هذا المستخدم لشبكة VLAN محددة. يمكنه إرسال dACL إلى Switch أو قائمة وصول مسماة ( Name Access List ) إلى WLC للتحكم في ما يمكن لكل مستخدم الوصول إليه. بدلاً من ذلك ، يمكن لـ Cisco ISE العمل مع NADs لتطبيق Security Group SGA للتحكم في وصول المستخدم.

المصدر: www.cisco.com

You must be logged in to post a comment.